사용자의 컴퓨터에서 가상머신을 검색해 이를 감염시킬 수 악성코드가 등장했다.

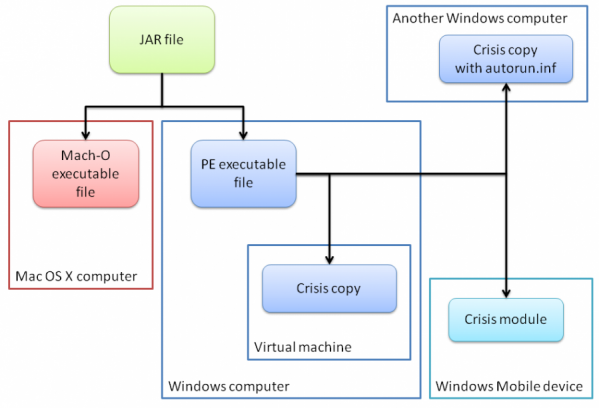

시만텍은 자사 블로그를 통해 맥과 윈도우 운영체제는 물론 VM웨어 가상머신 환경과 윈도우 모바일 기기, USB 드라이브도 감염시키는 악성코드 '크라이시스'가 발견됐다고 전했다. 크라이시스는 플래시 업데이트 등에 사용되는 자바 애플릿으로 위장해 사용자를 속이고 컴퓨터를 감염시킨다.

크라이시스 지난 6월 발견된 악성코드다. 맥과 윈도우용 악성코드로 사용자의 이메일, 문자메시지, 웹사이트 방문 기록을 중간에서 탈취하는 게 특징이다. 스카이프를 통해 전화 통화 기록을 가로채거나, 메신저에서 발생하는 트래픽을 추적하고, 파이어폭스나 사파리 같은 웹브라우저로 웹사이트를 방문 기록을 열람한다.

시만텍은 최근 크라이시스가 운영체제를 구분해 가상머신에도 악성코드를 배포하는 식으로 진화했다고 설명했다. 윤광택 시만텍코리아 보안 담당 이사는 "크라이시스는 가상머신을 통해 배포가 시도된 최초의 악성코드라고 볼 수 있다"라며 "가상머신 환경에 보안 프로그램을 설치하면 악성코드 감염을 막을 수 있다"라고 말했다.

지금까지 나왔던 악성코드들은 가상머신을 피했다. 보통 백신 제조업체들이 가상머신 환경에서 악성코드를 실험하고 백신 소프트웨어를 만들어냈기 때문이다. 악성코드 개발자들은 자신들이 만든 악성코드가 조기에 발견되는 것을 피하기 위해 가상환경을 탐지하면 이를 피하는 식으로 악성코드를 유포했다. 그러나 이번에 등장한 크라이시스는 가상머신도 직접 감염하고 나서는 정면 돌파를 꾀했다. 백신 제조업체들에게 들키는 것을 전혀 두려워하지 않는 모양새다.

카스퍼스키와 시만텍 등 보안업체들은 크라이시스 악성코드의 활동 범위가 VM웨어 가상머신 환경으로까지 넓어졌으며, 가상머신 관리 솔루션이 실행될 때는 스스로 활동을 멈추는 영리함도 갖췄다고 설명했다. 타카시 카즈키 시만텍 보안 연구원은 "크라이시스 악성코드가 발전하면서 가상머신 모니터링 애플리케이션을 통해 보안검사를 할 때 활동을 일시 중단하는 식으로 진화하는 악성코드가 추가로 등장할 가능성이 엿보인다"라며 말했다.

크라이시스는 윈도우와 맥 운영체제에서는 합법적인 소프트웨어로 가장해 사용자 스스로가 안심하고 악성코드를 설치할 수 있게끔 하는 사회공학기법을 이용해 컴퓨터를 감염시킨다. 가상머신 환경에서는 VM웨어 가상머신 이미지 확장자를 인식해 이를 호출한 한다. 그 후 VM웨어 플레이어 도구를 사용해 악성코드를 배포한다.

이해가 쉽지 않다면 맥 운영체제에 VM웨어 가상머신을 이용해 윈도우 운영체제를 사용하고 있는 사용자를 살펴보자. 크라이시스는 우선 플래시 업데이트 파일로 가장해 맥 운영체제를 감염시킨다. 그 후 맥 운영체제 내 존재하는 가상머신 이미지 확장자 파일을 찾아내 이를 호출한 뒤 이를 자신의 악성코드를 복제한다. 맥 운영체제와 VM웨어 윈도우 가상환경 모두 크라이시스에 감염되는 셈이다.

맥 운영체제에서 작동하는 보안 프로그램은 가상환경까지는 검사하지 않기 때문에 윈도우 가상환경이 바이러스에 감염된 걸 눈치채는 데는 시간이 걸린다. 게다가 이 바이러스는 가상머신 모니터링 응용프로그램 작동을 눈치채면, 자신이 노출되는 것을 꺼리기 위해 활동을 잠정 종료하기도 한다.

크라이시스는 사용자의 메인 컴퓨터를 감염시킨 뒤 가상환경에 접속해 가상환경도 감염시키는 걸 두려워하지 않는다. 이는 곧 여러 대의 가상머신으로 퍼져 추가 감염을 일으킬 수 있음을 의미한다. 카츠키 연구원은 "추가적인 분석을 통해 새로운 방식의 악성코드를 자세히 분석하는 중"이라며 "현재 약 50여개 기기에서 감염 사례가 발생했다"라고 말했다.

윤광택 시만텍코리아 이사는 "해당 악성코드 배포자가 초보일 가능성도 있지만, 가상머신 환경을 노린 APT 공격도 무시할 순 없는 노릇"이라며 "혹시 모르니 가상환경에도 보안 프로그램을 설치해 사용하길 바란다"라고 당부했다.