2009년 어느날 그레체고로츠 씨(가명)는 휴스턴행 비행기에 올랐다. 저명한 국제 과학 콘퍼런스에 가는 길이었다. 자기 분야에서 내로라하는 학자인 그레체고로츠 씨에겐 밥먹듯 흔한 일이다. 콘퍼런스가 열린 며칠 동안 그레체고로츠 씨는 다른 여러 연구자와 명함을 주고받으며 이야기를 나눴다.

그레체고로츠 씨가 집에 돌아오고 며칠 뒤 콘퍼런스 운영진이 우편으로 CD를 보냈다. 행사 사진과 발표 자료가 가득했다. PPT 발표 자료를 열 때도 그레체고로츠 씨는 전혀 눈치채지 못 했다. 그가 방금 아주 정교하게 설계된 해킹 공격에 당했다는 사실을 말이다. 이제 그레체고로츠 씨의 일거수일투족은 해커 손아귀에 들어갔다.

이퀘이전, 30여개 나라에서 20여년 동안 활동

고도로 발달한 기술을 활용해 20년 가까이 활동하던 해커 단체가 꼬리를 밟혔다. 보안회사 카스퍼스키랩은 2월16일(현지시각) ‘이퀘이전’이라는 해커 단체의 활동을 폭로했다.

이퀘이전은 이란과 러시아, 파키스탄, 아프가니스탄, 중국, 시리아 등 30여개국에서 발견됐다. 미국과 영국에서도 피해 사실이 확인됐지만 미국의 적성국에 비하면 감염율이 낮았다. 이퀘이전은 정부 기관과 외교 단체, 통신사, 항공사, 발전시설, 핵 연구시설, 군사 시설 등 기간기설이나 중요한 곳에서 활동하는 사람을 공격 대상으로 골랐다.

카스퍼스키랩은 전세계 42개국에서 500명이 넘는 피해자를 확인했다고 밝혔다. 데이터센터, 호스팅 업체 같은 서버단이 뚫린 사례도 많이 발견됐다. 카스퍼스키랩은 이퀘이전이 활동한 기간이 퍽 길고, 악성코드가 자폭 기능을 갖고 있다는 점을 들며 실제 피해 규모는 수만건에 달할 것이라고 내다봤다.

이들은 1996년부터 19년 동안 활동하면서도 정체를 들키지 않았다. 아주 정교한 기술을 쓴 덕이다. “지금까지 확인한 해커 단체 가운데 기술적으로 가장 발전했다”라고 카스퍼스키랩은 평가했다. 앞서 예로든 그레체고로츠 씨 이야기는 카스퍼스키랩이 발표한 사례다. 카스퍼스키랩은 이퀘이전을 “악성코드 은하계에 ‘데스스타’”라고 빗댔다.

컴퓨터 뿌리부터 쥐고 흔든 기술력

이퀘이전은 공격 대상 컴퓨터를 뿌리부터 쥐고 흔들었다. 이퀘이전은 웹사이트나 e메일, CD나 USB 메모리 등 다양한 방식으로 공격을 벌였다. 이퀘이전이 만든 악성코드에 감염되면 하드디스크(HDD)부터 운영체제(OS)까지 시스템 모두가 이들 손아귀에 들어갔다. 이퀘이전이 사용한 공격 기법을 들여다보자.

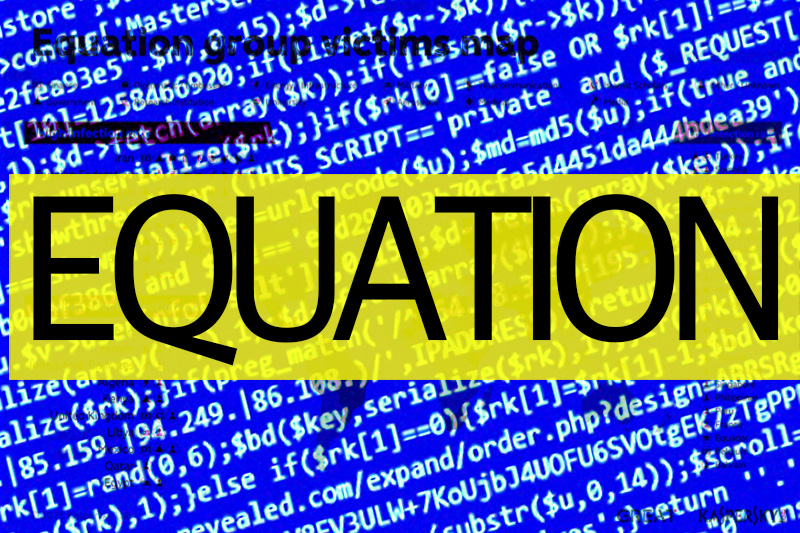

이퀘이전은 다양한 악성코드를 만들어 사용했다. 웹사이트나 e메일 첨부파일에 악성코드를 몰래 심어 ‘더블판타지(DoubleFantasy)’라는 악성코드를 설치하게 했다. 그레체고로츠 씨처럼 중요한 인물을 노릴 때는 우편물을 가로채 악성코드를 심는 수법을 쓰기도 했다.

더블판타지는 윈도우 OS의 아직 밝혀지지 않은 보안 허점(제로데이)을 이용해 공격 대상 컴퓨터에 몰래 설치됐다. 오라클 OS에 숨어들어갈 때는 이퀘이전레이저(EquationLaser)라는 악성코드를 썼다.

더블판타지의 역할은 크게 2가지다. 침투한 컴퓨터를 쓰는 사람이 공격할 만한 인물인지 확인하는 것이 첫 번째다. 만약 컴퓨터 사용자가 이퀘이전이 관심 둘 만한 인물이라면 더블판타지는 본격적으로 컴퓨터를 장악하는 데 쓸 악성코드를 가져다 깐다. 이때 이퀘이전드럭(EquationDrug)과 그레이피시(GrayFish)가 쓰였다.

이퀘이전드럭은 일종의 해킹 플랫폼이다. 컴퓨터 환경에 따라 다양한 플러그인을 덧붙일 수 있게 만들어졌다. 이퀘이전드럭은 OS 깊숙한 곳에 숨었다. 사용자가 윈도우XP나 2003 아래 버전을 쓰면 그에 맞는 플러그인을 가져와 컴퓨터를 장악했다. 컴퓨터에서 훔친 정보는 ‘windowsfonts’ 폴더 아래 암호화한 가짜 글꼴 파일(.fon) 속에 담아 보관했다. 이퀘이전드럭은 일정 기간 동안 해커(C&C 서버)와 통신이 끊길 경우 자폭한다.

만약 사용자가 쓰는 OS가 윈도우7처럼 최신판이라면 트리플판타지(TripleFantasy)나 그레이피시 같이 더 발전된 악성코드를 내려받도록 했다. 그레이피시는 윈도우XP부터 7·8까지 거의 모든 윈도우 OS에서 작동하는 최신형 악성코드다. 32비트와 64비트 OS를 가리지 않는다.

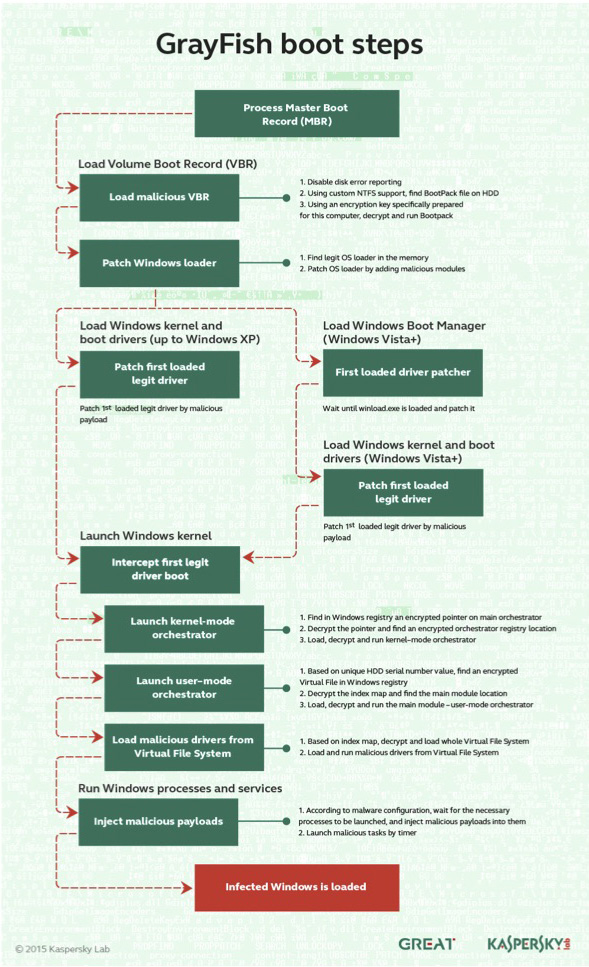

그레이피시는 윈도우가 시동되는 단계부터 컴퓨터를 장악한다. 마스터부트레코드(MBR)에 숨어들어 OS를 실행하는 4~5단계에 모두 끼어든다. 각 단계를 성공적으로 마치면 그레이피시는 컴퓨터 구석구석을 모두 손에 넣는다. 만일 부팅 중에 오류가 생기면 그레이피시는 자폭해 흔적을 숨긴다.

훔친 정보는 윈도우 레지스트리 안에 암호화한 가상 파일 시스템(VFS) 형식으로 숨겼다. 그레이시피는 정상적인 드라이버 안에 숨어 OS 보안 장치를 속였다. 컴퓨터를 완전히 장악하면서도 실행파일은 전혀 사용하지 않아 바이러스 백신에 걸리지 않도록 하는 치밀함을 보였다.

카스퍼스키랩은 이 해커 단체가 암호화 기술을 즐겨 쓴다는 점에 착안해 이퀘이전(방정식)이라는 이름을 붙였다.

하드디스크 펌웨어도 덮어 써

이퀘이전은 컴퓨터 하드디스크(HDD) 펌웨어 안에도 악성코드를 숨겼다. 펌웨어란 기기를 작동시키는 기초적인 명령을 담은 작은 프로그램이다. 이퀘이전드럭과 그레이피시에서 작동하는 ‘80AA’라는 플러그인은 HDD에 내장된 정품 펌웨어를 이퀘이전이 보낸 가짜 펌웨어로 바꿔치기했다.

HDD 펌웨어 안에서부터 컴퓨터에 접근할 구멍을 열어둔 덕분에 이퀘이전은 감염된 컴퓨터를 포맷하거나 OS를 밀고 다시 깔아도 금방 시스템을 다시 장악할 수 있다. 또 펌웨어 안에 숨으면 HDD 저장장치만 검사하는 바이러스 백신에는 걸리지 않는다.

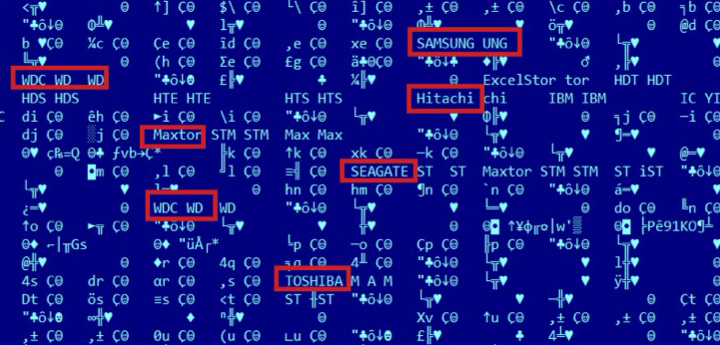

가장 최신버전은 삼성전자와 웨스턴디지털(WD), 시게이트, 도시바, 히타치 등 12가지 제조사 제품을 감염시킬 수 있다고 카스퍼스키랩은 전했다.

다행히도 이퀘이전이 HDD 펌웨어를 다시 설치하는 일은 매우 드물었다. 카스퍼스키랩은 아주 극소수만 이런 공격을 당했다고 밝혔다. 이퀘이전이 가장 중시하는 공격 대상이나 특별한 경우에만 이런 공격을 벌였기 때문이라고 카스퍼스키랩은 풀이했다.

망분리 시스템도 뚫어

인터넷에 연결되지 않은 컴퓨터를 공격할 때는 '패니(Fanny)'라는 컴퓨터 바이러스를 썼다. 패니는 USB 메모리에 숨어 있다 컴퓨터에 연결되면 작동해 데이터를 빼돌렸다.

패니가 USB 메모리에 처음 숨어들면 그 안에 겉으로 보이지 않는 저장공간을 만들었다. 인터넷에 연결 안 된 컴퓨터를 감염시키면 패니는 빼돌린 정보를 USB 메모리에 숨겨둔 공간에 모았다. 나중에 USB 메모리가 인터넷에 연결된 컴퓨터에 꽂히면 모아둔 정보를 해커에게 보낸다.

같은 방식을 거꾸로 사용해 해커는 인터넷에 연결되지 않은 컴퓨터도 해킹할 수 있었다. 인터넷에 연결된 때 패니를 통해 USB 메모리에 명령어를 입력해두면, 나중에 패니가 인터넷이 끊긴 컴퓨터에 접촉했을 때 실행되도록 했다.

카스퍼스키랩은 패니 공격 서버를 격리시키며 피해 사실 확인했다고 밝혔다. 패니 공격 대상 대부분 아시아 나라였다. 패니에 감염된 피해자 가운데 60%는 파키스탄에 있었다. 16%는 인도네시아, 14%는 베트남, 4%는 중국이었다.

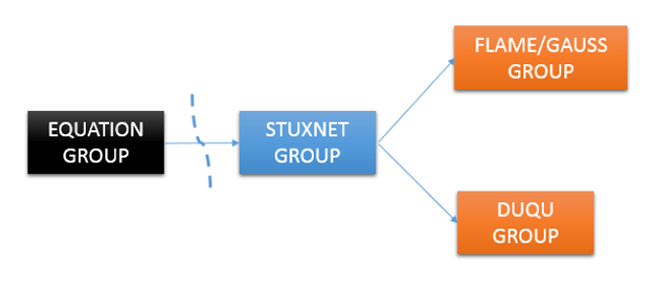

이퀘이전은 패니를 만들며 두 가지 제로데이 허점을 활용했다. 이퀘이전이 2008년께 패니를 중동과 아시아 지역에 뿌린 뒤, 같은 제로데이 허점이 스턱스넷 초기판에도 쓰였다. 카스퍼스키랩은 같은 보안 허점을 활용한 점을 근거로 이퀘이전과 스턱스넷을 만든 해커가 같은 단체거나 긴밀히 협조했을 것이라고 짐작했다.

이퀘이전이 처음 사용한 기법은 스턱스넷뿐 아니라 듀큐나 플레임 같이 한층 정교한 공격에도 활용됐다. 하지만 이퀘이전은 스턱스넷이나 듀큐, 플레임이 정체가 발각된 뒤에도 오랫동안 실체가 밝혀지지 않았다.

NSA와 연결 의혹도 제기

<로이터> 등 외신은 이퀘이전이 미국 국가안보국(NSA)과 연결된 게 아니냐는 의혹일 제기했다. 이퀘이전의 기술력이 일개 해커 단체라고 하기엔 너무나 뛰어나기 때문이다.

카스퍼스키랩이 확인한 바에 따르면, 2009년 이란 핵시설을 파괴하는데 쓰인 스턱스넷이 활용한 제로데이 보안 허점을 이퀘이전은 1년 전에 패니에 썼다. 스턱스넷은 특정한 기기가 작동할 때 나오는 주파수를 인식해 작동하고, 인터넷이 아니라 USB를 통해 전파되는 등 기술적으로 매우 발전한 악성코드다. 공식적으로 확인된 바는 없지만, 이란 핵 개발을 지연시키려고 미국 정부가 만들여 뿌렸다는 해석이 널리 퍼졌다. 미국에서 그럴 만한 기술력을 갖춘 곳은 정보전 담당 기구인 NSA 정도다. <로이터>는 이 점을 바탕으로 이퀘이전이 NSA와 연결된 게 아니냐는 의혹을 제기했다.

이퀘이전이 NSA와 관련됐다는 정황은 또 있다. 이퀘이전은 HDD 펌웨어까지 바꿔치기했다. 펌웨어는 일반적으로 제조사 기밀로 치고 공개하지 않는다. 기기 성능과 안정성을 크게 좌우하는 핵심기술이기 때문이다. 이런 펌웨어를 악성코드를 숨긴 가짜 파일로 바꿔치기하려면 진짜 펌웨어를 먼저 손에 넣어야 한다. 코스틴 라이우 카스퍼스키 선임 연구원은 <로이터>에 “누군가 공개된 정보만 이용해 HDD 펌웨어를 다시 만들 확률은 제로”라고 말했다.

미국 정부는 백악관 등 중요 정부기관에 기기를 납품받을 때 그 안에 실린 프로그램 소스코드를 넘겨달라고 요구할 수 있다. 안보를 지키기 위해 소스코드가 안전한지 먼저 확인해야 한다는 이유에서다. 이때 얻은 소스코드를 NSA에 공유하기란 그리 어렵지 않은 일이다. 전직 NSA 분석가이자 보안 자문회사 비숍폭스 파트너인 빈센트 리우는 이 점을 꼬집었다.

“(NSA가) 대놓고 인정하지 않지만 이렇게 말할 겁니다. ‘우리가 평가를 하기 때문에 소스코드가 필요해요’ 라고요. 보통 NSA가 소스코드 평가를 도맡습니다. 이미 손에 넣은 소스코드를 간직하는 건 그리 어려운 일이 아니죠."