설 연휴를 즈음해서 어른들을 만나니 노파심에 ‘이상한 문자메시지에 반응하지 말라’고 말씀하십니다. 전화로 개인정보, 금융정보를 빼내는 ‘보이스피싱’, 스마트폰에 악성코드를 심어 모든 정보를 훔치고 기기를 원격으로 제어할 수 있는 ‘스미싱’은 이제 늘 경계해야 하는 대상입니다.

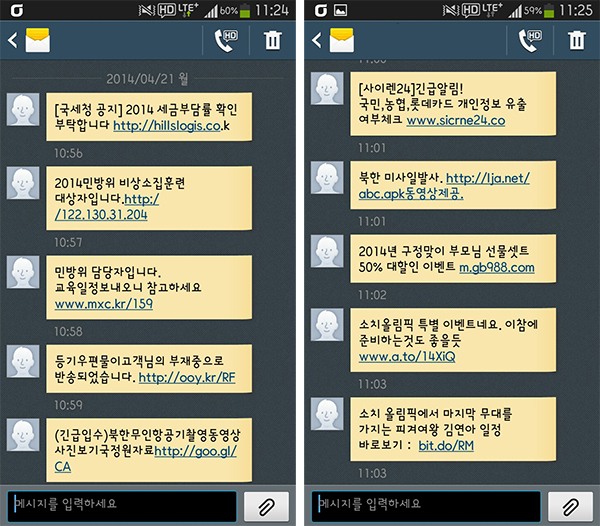

그 기법은 아주 다양하긴 있지만 결과적으로 스미싱의 방법은 크게 두 가지에서 벗어나지 않습니다. 첫 번째는 가짜 페이지를 통해 이름과 전화번호, 주민등록번호를 비롯한 특정 정보를 수집하는 것, 다른 하나는 악성코드가 깔린 가짜 앱을 스마트폰에 심었다가 스마트폰에 담긴 모든 정보를 빼가는 방식입니다.

인터넷진흥원, 통신사, 보안업체 등 관련 업계는 늘 피싱에 대해 경고합니다. 링크를 누르지 말라, 수상한 앱을 설치하지 말라는 겁니다.

많은 분들이 오해하고 계시는 부분이 ‘문자메시지를 받기만 해도 스마트폰이 해킹된다’, 혹은 ‘전화를 받았을 뿐인데 돈이 빠져나갔다’는 건데 이는 모두 거짓말입니다. 해킹 기술이 아무리 발달했다고 해도 아직 그 정도까지 이르진 않았습니다. 오히려 이런 메시지를 매개로 악성코드가 퍼져나갈 수도 있습니다.

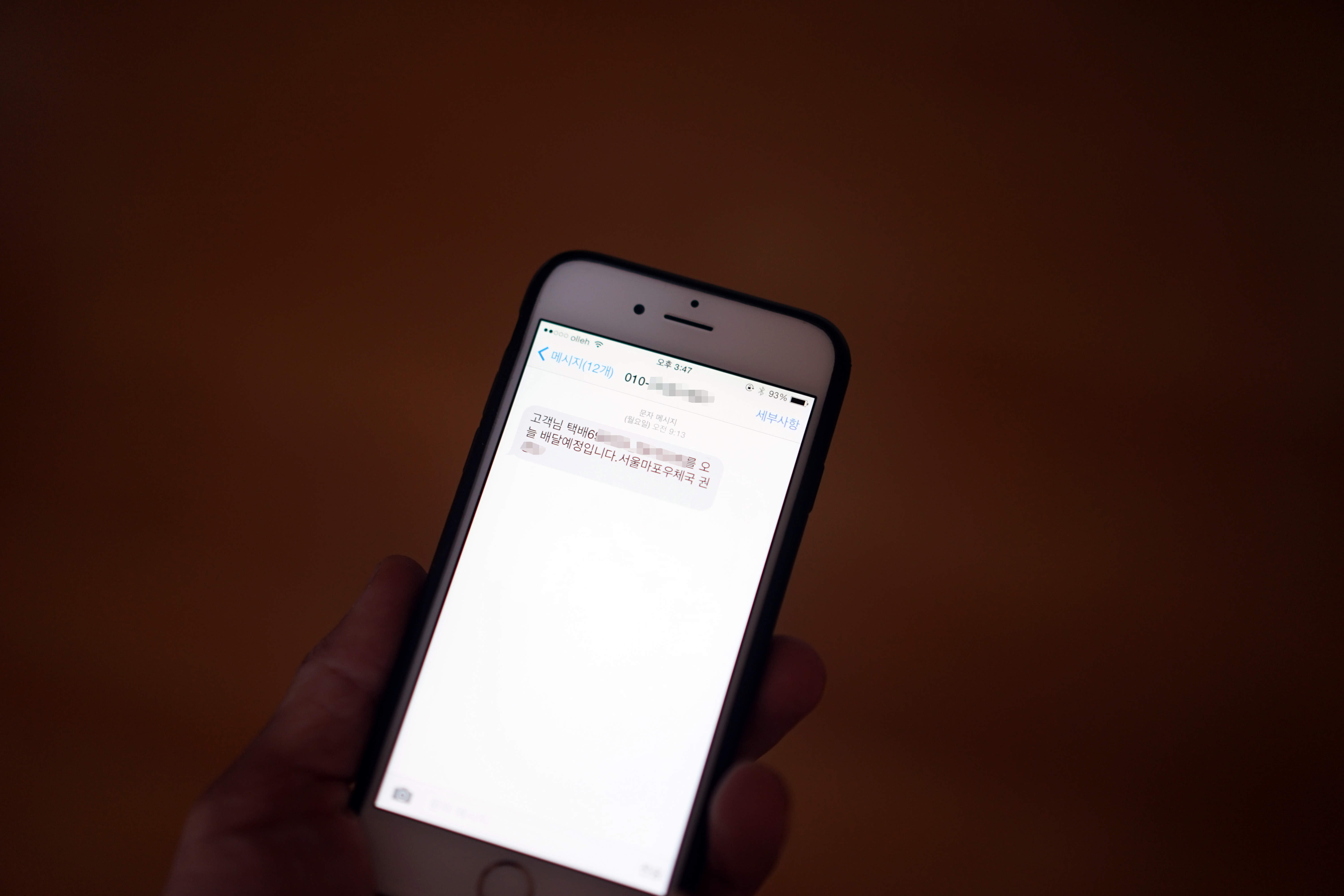

이런 보안 해킹 사고에 주의해야 한다는 경고의 메시지만큼이나 방법도 진화합니다. 이번 설 연휴에 가장 기승을 부린 스미싱 방법은 택배 알림 문자였습니다. 실제 이 스미싱을 통해서 큰 사고가 발생했다는 이야기는 아직 없었지만 범죄자들의 아이디어들은 기가 막힙니다. 평소에는 주로 택배를 통해 본인이 주문한 물건들을 받기 때문에 그나마 스미싱에 걸려들 확률이 낮지만 명절을 전후해서는 누군가 모르는 새에 택배를 보내는 경우도 많습니다. 누가 보냈는지, 뭘 보냈는지 확인하라는 링크는 아주 달콤한 미끼죠.

서비스 업체들의 기본적인 문자메시지 이용방법을 알고 있으면 가짜 메시지를 어느 정도는 골라낼 수 있습니다. 대부분의 기업들이 보내는 서비스 문자메시지에는 양방향 소통을 요구하지 않습니다. 예를 들어 택배 문자메시지의 경우 쇼핑몰들이 택배 물품이 발송된 뒤에 알려주는 송장 번호에 대해서 택배사의 홈페이지를 링크하지 않습니다. 약간의 수고는 있지만 검색을 통해서 각 택배사에 접속해서 송장번호를 직접 입력하도록 합니다.

택배 도착 알림도 대부분 소속과 이름을 밝힌 뒤 몇 시쯤 도착할 예정이라는 정도의 정보만 문자메시지로 전송됩니다. 나머지 상세한 이야기는 전화를 통해서 이야기하지요. 요즘에는 택배를 보내는 업체에서 보내는 사람과 대략의 도착일자를 알려주어 피해를 막기도 합니다.

스미싱 역시 유출된 개인정보를 이용해 정확한 이름과 신상 정보를 이용하는 사례도 있으니 여전히 경계를 늦추면 안됩니다. 택배 뿐 아니라 은행, 우체국, 검찰 등 스미싱의 단골 손님들도 실제 문자메시지를 보내야 할 때는 개인정보를 요구하지 않습니다. 원래도 하지 않았고, 피싱과 스미싱 등 보안 문제 때문에 앞으로도 절대 안 할 겁니다.

문자메시지를 통한 스미싱을 피하는 첫 번째는 링크를 누르는 데 신중하고 인색해져야 한다는 겁니다. 특히 가까운 사람이라고 해도 원 출처를 알 수 없는 단축링크는 상대방에게 확인 없이는 절대 누르지 말아야 합니다. 이것만으로 스미싱 피해는 거의 막아낼 수 있습니다. 링크는 스미싱의 첫 번째 출입문입니다.

구분이 어렵다면 기업들이 보내는 문자메시지는 내용을 보기만 한다고 생각하세요. 기업들은 문자메시지로 ‘통보’만 하지 ‘대화’하지 않습니다.

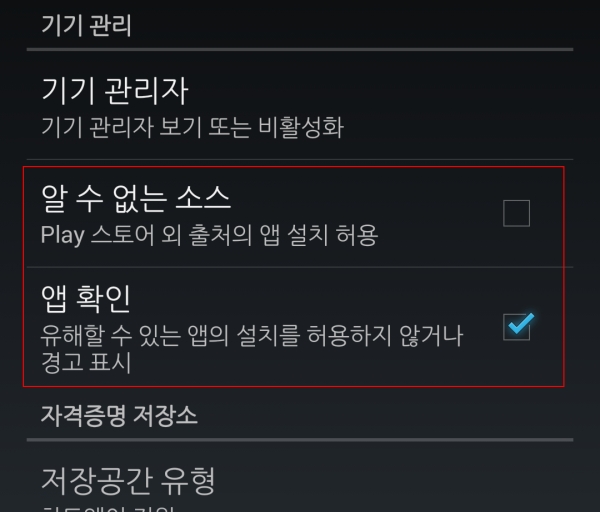

그리고 안드로이드의 ‘알 수 없는 소스’는 절대 해제하지 않아야 합니다. 실수로라도 스미싱 메시지를 눌렀을 때 피할 수 있는 마지막 안전망이기 때문입니다. 안드로이드의 앱 설치 파일인 apk 파일을 내려받고, 이를 설치하도록 하는 것은 뻐꾸기가 남의 둥지에 알을 낳듯 악성코드가 자리를 잡는 가장 중요한 과정입니다. ‘설정’에 들어가 ‘보안’ 항목에서 ‘알 수 없는 소스’, 혹은 ‘알 수 없는 출처’ 등의 체크 표시를 지웁니다. 그러면 안전하지 않은 어떤 앱도 함부로 스마트폰에 설치되지 않습니다.

국내 서비스에서는 이 ‘알 수 없는 소스’에 대한 제한을 풀어야 앱을 설치할 수 있는 경우들이 적지 않습니다. 이때는 조금 어렵겠지만 필요할 때만 잠금을 풀었다가 다시 잠그는 습관도 필요합니다.

스미싱을 언급할 떄는 안드로이드에 대한 이야기를 많이 하게 됩니다. 안드로이드 사용자가 대다수를 차지하는 환경 때문에 스미싱 범죄자들은 대부분 apk 설치 파일을 이용해 안드로이드를 공격하기 때문입니다. 아이폰의 경우에는 탈옥만 하지 않았다면 악성코드가 스마트폰에 들어올 방법도 거의 없습니다. 하지만 아이폰용 악성코드도 분명히 존재하기 때문에 주의해야 하는 것은 아이폰이나 안드로이드나 똑같습니다.

구글은 지난 10일 인터넷의 날을 맞아 e메일이나 메시지를 통해서 오는 스미싱에 대해 경고하면서 스미싱 페이지에 접속하지 않았나 늘 인터넷 주소를 확인하라는 이야기를 전했습니다. 그러니까 메시지를 보낸 사람이 당사자가 맞는지 확인하라는 것이지요. 예를 들면 블로터의 e메일 주소는 ‘@bloter.net’으로 끝맺는데, 해커는 ‘@bl0ter.net’처럼 영문자 o를 숫자 0으로 바꾸는 것처럼 교묘하게 바꿔치기할 수도 있습니다.

또한 구글은 어쩔 수 없이 링크로 연결해야 하는 인증 서비스 같은 경우에는 연결된 페이지의 주소가 HTTP 대신 HTTPS로 연결되었는지 살펴볼 것을 권했습니다. HTTPS는 보안 연결이 되었다는 표시입니다.

몇 년 전만 해도 보안 문제에 대한 해결책이 쉽게 나올 것이라고 생각했습니다. 하지만 안드로이드가 퍼지면서 스마트폰 시장의 보안 문제는 윈도우PC와 똑같이 흘러가고 있습니다. 우리는 점점 더 많은 문제를 스마트폰에 담고 있습니다. 보안과 관련된 점들은 번거로울 수 있지만 스스로 지키지 않으면 안 됩니다.