'미라이 봇넷, 워너크라이(WannaCry), 페티야(Petya) 공격, SQLi 공격이 지속해서 늘어나고 있으며, 피봇을 이용한 공격이 다시 등장하고 있다. 해커들은 새로운 도구뿐 아니라 과거에 이미 효과가 검증된 방식을 이용해 공격을 시도한다.'

아카마이 인터넷 보안 현황 보고서 편집자 마틴 맥키 수석 보안 전문가가 ‘2017년 2분기 인터넷 보안 현황 보고서’를 통해 밝힌 2017년 2분기 보안 공격 상황이다.

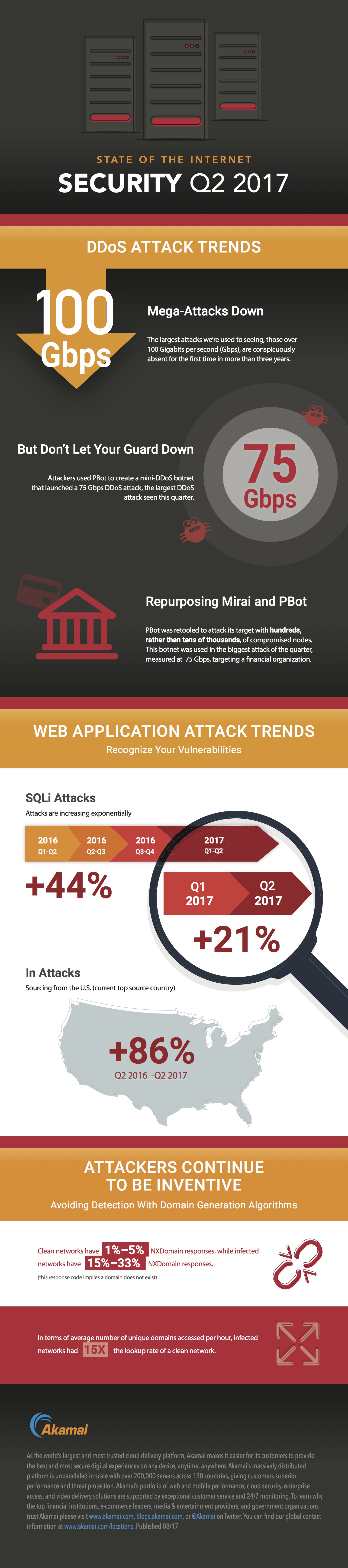

아카마이코리아는 분기마다 아카마이인텔리전트 플랫폼을 기반으로 전세계 클라우드 보안과 위협 환경을 분석한 보고서를 발표한다. 아카마이코리아가 8월31일 발표한 이번 보고서는 피봇 디도스(DDoS) 악성코드가 다시 등장하면서 2분기 해킹이나 웹 애플리케이션 공격이 증가했다는 내용을 담고 있다.

피봇은 수십 년 된 PHP코드를 이용하는 소규모 디도스 봇넷이다. 2분기 아카마이가 관측한 최대 공격 규모인 75Gbps의 디도스 공격에 사용됐다. 피봇은 노드 400개로 상당한 규모의 공격 트래픽을 발생시켰다.

2분기 전세계 디도스 공격 약 4051건

보고서는 아카마이 인텔리전트 플랫폼에서 수집된 공격 기준으로 2분기 전세계 디도스 공격이 4051건 발생했다고 설명했다. 규모는 지난 분기와 비교해 28%나 늘어났지만, 100Gbps 넘는 대형 디도스 공격은 다행히도 수년 만에 처음으로 한 건도 관측되지 않았다.

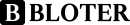

발생한 디도스 공격 중 인프라 공격이 전체 디도스 공격의 99%를 차지했다. 2분기 가장 많이 사용된 디도스 공격 기법은 UDP 프래그먼트(27%), DNS(15%), NTP(15%) 등이다. 디도스 공격 상위 발원 국가는 이집트(32%), 미국(8%), 터키(5%) 순으로 나타났다.

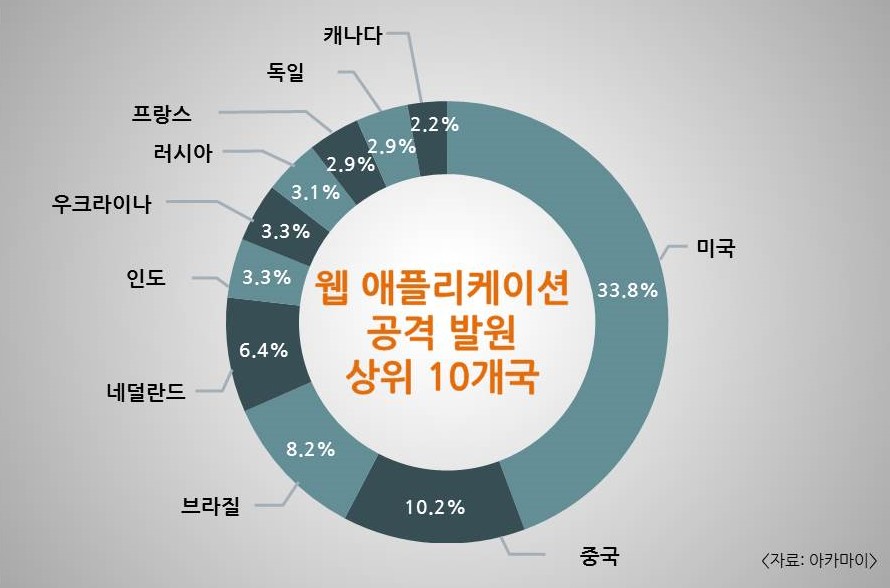

웹 애플리케이션 공격 건수는 지난 분기 대비 5% 증가했다. 웹 애플리케이션 공격 발원지는 미국(33.8%)이 지난 분기에 이어 1위를 차지했다. 중국(10.2%), 브라질(8.2%), 네덜란드(6.4%), 인도(3.3%)가 그 뒤를 이었다. SQLi, LFI, XSS가 웹 애플리케이션 공격 기법의 약 93%를 차지했다.

기존 공격 기술 이용한 악성코드의 재발견

아카마이 위협 연구팀은 최근 이미 검증된 디도스 공격이 다시 사용되는 추세라고 설명했다. 악성코드 명령 및 제어(C2) 인프라가 도메인 생성 알고리즘(DGA)을 이용하는 기존 기술이 다시 공격 방식으로 등장했다. 지난해 10월 미국 동부 지역에서 인터넷 마비 사태를 일으킨 ‘미라이(Mira) 봇넷’ 역시 C2 인프라를 이용했다.

DGA는 2008년 컨피커 웜(Conficker worm)에서 처음 발견돼 지금까지 사용되는 악성코드 통신 기법이다. ‘미라이 봇넷’은 사물인터넷(IoT) 기기를 좀비로 만들어 네트워크상에서 해커가 마음대로 제어할 수 있게 하는 악성코드다.

아카마이 측은 "2016년 9월 미라이 봇넷이 처음 발견됐을 때 아카마이는 최초 공격을 받은 곳 중 하나였다”라며 "미라이는 다른 봇넷과 마찬가지로 디도스 범용화에 일조하고 있으며, 미라이 봇넷 C2 노드의 대부분이 특정 IP를 집중적으로 공격하는 데 사용되고 대가성 공격(pay-for-play)에 사용된 노드는 더 많은 것으로 추정된다”라고 분석했다.

아카마이 조사에 따르면, 미라이 C2 노드는 단시간에 걸쳐 특정 IP를 공격한 후 활동을 멈추고 다시 다른 표적을 공격한다. 아카마이 위협 연구팀은 감염된 네트워크는 정상 네트워크보다 DNS 룩업(lookup) 트래픽을 약 15배 많이 발생시킨다.

아카마이 측은 "감염된 네트워크상에서 악성코드에 의해 무작위로 생성된 도메인의 대다수는 등록돼 있지 않다”라며 “따라서 이 도메인에 접속을 시도하는 과정에서 방대한 트래픽이 발생하며, 감염된 네트워크와 정상 네트워크의 특징을 분석하는 일은 악성코드 활동을 파악하는 일이 중요하다”라고 설명했다.